Lucro do ransomware Ryuk chega a US$ 150 milhões

Os operadores por trás da notória família de ransomware Ryuk, uma das cepas de disseminação mais rápida do mundo, ganharam mais de US$ 150 milhões (aproximadamente £ 110 milhões) por meio de atividades criminosas até o momento.

A variedade de ransomware tem como alvo organizações de alto perfil em todo o mundo nos últimos meses, acumulando milhões de dólares em pagamentos de resgate, normalmente em Bitcoin de um único corretor, de acordo com pesquisa da Advanced-Intel e HYAS.

A análise das transações de Bitcoin de endereços conhecidos do Ryuk revelou uma empresa criminosa estimada em mais de US$ 150 milhões, com pagamentos de resgate às vezes chegando a milhões de dólares por vez.

Várias grandes organizações caíram nas mãos de Ryuk no ano passado, incluindo a gigante francesa de serviços de TI Sopra Steria, que confirmou em outubro que foi alvo de um ataque que levou semanas para a empresa se recuperar. Esse incidente supostamente custou à empresa até € 50 milhões (aproximadamente £ 45 milhões). Ryuk também teve como alvo organizações de saúde no passado, incluindo ataques a vários hospitais dos EUA em setembro do ano passado.

O pesquisador da Advanced-Intel, Vitali Kremez, revelou anteriormente em novembro de 2020 que o maior pagamento de resgate de Ryuk foi de 2.200 Bitcoins, no valor de US$ 34 milhões (aproximadamente £ 25 milhões) na época. Se esse resgate fosse pago hoje, valeria mais de US$ 90 milhões (mais de £ 66 milhões), devido ao recente aumento do Bitcoin.

A escala de disrupção causada pelo Ryuk é impressionante, considerando que é uma cepa relativamente jovem que só ganhou destaque em 2020, tendo sido anteriormente relativamente obscura. A pesquisa mostra que apenas 5.123 ataques foram registrados nos primeiros três trimestres de 2019, por exemplo, em comparação com 67 milhões em 2020, com Ryuk compreendendo um terço de todos os ataques de ransomware no ano passado.

A nova pesquisa também delineou como as cepas de malware precursoras, que infectam sistemas corporativos antes da implantação do Ryuk, avaliam os alvos de quão lucrativos eles podem ser. Eles calculam uma pontuação com base em vários fatores para determinar a probabilidade de as vítimas pagarem um resgate maior, o que informa os próximos passos dos operadores.

Os hackers do Ryuk também são descritos como “muito profissionais” no relatório e “têm zero simpatia pelo status, propósito ou capacidade das vítimas de pagar”. As vítimas podem tentar negociar, mas os operadores geralmente respondem com uma negação de uma palavra. Em um caso, Ryuk se recusou a reconhecer o fato de que uma organização não tinha meios para pagar por estar envolvida no alívio da pobreza.

Os pesquisadores citaram várias etapas que as organizações podem tomar para se proteger melhor contra o Ryuk ou qualquer uma das cepas de malware precursoras, incluindo Emotet, Zloader e Qakbot, entre outras.

Essas abordagens incluem restringir a execução de macros do Microsoft Office para impedir a execução de scripts mal-intencionados em ambientes corporativos, bem como garantir que todos os pontos de acesso remoto estejam atualizados e exijam autenticação multifator (MFA).

Por fim, as organizações devem considerar o uso de ferramentas de acesso remoto como especialmente arriscado, incluindo o Citrix e o protocolo de área de trabalho remota (RDP) da Microsoft. A exposição desses sistemas deve, portanto, ser limitada a uma lista específica de endereços IP quando seu uso for necessário.

Blockchain

- As 10 maiores rodadas de criptografia de risco para saber em 2021

- Os 10 principais preços de criptomoedas em 13 de junho

- Principais financiamentos e investimentos em criptomoedas em 2021 até agora

- Os 10 principais preços de criptomoedas em 24 de junho de 2021

- Dez principais criptomoedas para comprar em 23 de junho

- Os 10 principais preços de criptomoedas em 29 de junho de 2021

- Raining Investments:Financiamento de criptomoeda principal em junho de 2021

- Os 10 principais preços de criptomoedas em 5 de julho, 2021

-

5 principais tendências de tecnologia financeira

5 principais tendências de tecnologia financeira Tendências em FinTech Recentemente, tem havido muito burburinho no espaço de serviços financeiros sobre as mudanças rápidas e radicais no setor provocadas por sua mudança para um novo, modelo digita...

-

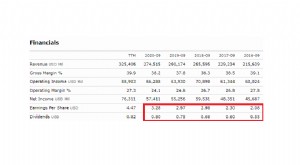

Lucros acumulados

Lucros acumulados O que são ganhos retidos? Os lucros retidos são um conceito importante na contabilidade. O termo se refere aos lucros históricos obtidos por uma empresa, menos quaisquer dividendos pagos no passado....