O que é Hashing

Na terminologia culinária, ‘Hashing’ significa cortar, misturar, e produzir uma nova mistura. Como cozinhar, hash ou uma função hash é quando um computador recebe uma entrada de qualquer comprimento e conteúdo (letras, números, símbolos, etc.) e usa uma fórmula matemática para dividi-lo, Misture, e produzir uma saída de comprimento específico. A saída é conhecida como valor hash ou hash.

O objetivo do hashing é habilitar a segurança durante o processo de envio de uma mensagem, quando a mensagem é destinada apenas a um determinado destinatário - em outras palavras, criptografia.

Algoritmos de hash seguros (SHA-256)

Em transações envolvendo criptomoedas como bitcoin, as transações são tomadas como entrada e executadas por meio de um algoritmo de hash seguro (“SHA”). SHA é composto por quatro algoritmos SHA:SHA-0, SHA-1, SHA-2, e SHA-3.

SHA-1 é a função hash SHA mais amplamente usada, utilizado em muitos aplicativos e protocolos, incluindo segurança Secure Socket Layer (SSL).

SHA-2 é o outro mais comum, composto de SHA-224, SHA-256, SHA-384, e SHA-512, dependendo do número de bits em um valor hash.

Por exemplo, bitcoin usa SHA-256, o que dá a ele um valor hash de comprimento fixo. Não importa o tamanho ou comprimento da entrada, a saída sempre terá um comprimento fixo de 256 bits. Isso é para que você não precise se lembrar dos dados de entrada, o que pode ser enorme - tudo o que você precisa fazer é lembrar o hash e controlar. Para obter mais informações sobre as funções SHA, por favor, clique aqui.

Funções criptográficas de hash

Dependendo de suas características criptográficas, As funções hash podem ser aplicadas de duas maneiras diferentes:armazenamento de senha e integridade de dados.

Armazenamento de senha

Em vez de armazenar a senha em aberto, todos os processos de logon armazenam os valores de hash das senhas no próprio arquivo. O arquivo de senha consiste em uma tabela de pares, que estão na forma de (id do usuário, h (P)).

O processo é descrito no gráfico abaixo:

No caso de um intruso encontrar o arquivo, eles só podem ver os hashes das senhas, mesmo que acessem a própria senha. Eles não conseguiriam fazer o login usando hash nem derivariam a senha do valor de hash, uma vez que a função hash possui a propriedade de resistência à pré-imagem.

Integridade de dados

Esta é a aplicação mais comum das funções hash. É usado para gerar somas de verificação em arquivos de dados, fornecendo garantia ao usuário de que os dados são precisos.

No gráfico acima, você pode ver a verificação de integridade ajudando o usuário a detectar quaisquer alterações feitas no arquivo original.

A advertência com as verificações de integridade de dados é que isso só tem valor se você acreditar que o arquivo é de fato o arquivo original.

Exemplo:um intruso entra e, em vez de modificar os dados do arquivo, eles mudam todo o arquivo e calculam um hash inteiramente novo, e, em seguida, envie para o destinatário. Como você saberia? Você não faria.

Então, a verificação de integridade só é útil se o usuário tiver certeza da originalidade do arquivo.

Artigos em Destaque

-

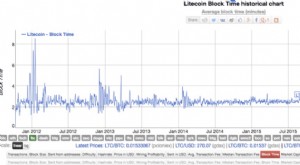

O que é Litecoin?

O que é Litecoin? Fundado e lançado em 7 de outubro, 2011, por Charlie Lee, um ex-funcionário do Google e ex-Diretor de Engenharia da Coinbase. Lee projetou o Litecoin como uma versão leve do Bitcoin para ajudar a comp...

-

O que é Monero?

O que é Monero? A melhor maneira de descrever o Monero é um código aberto, criptomoeda orientada para a privacidade construída em um blockchain completamente opaco. É por esta razão que a moeda alcançou um nível tão ...