ETFFIN Finance >> Finanças pessoais curso > >> Gestão financeira >> Gestão de relacionamento com o cliente

Protocolos comuns de segurança de e-mail que toda empresa deveria ter

Ao conduzir qualquer tipo de negócio, a comunicação é o fator chave que decidirá se o relacionamento se tornará um sucesso ou um fracasso. Mesmo com tanta tecnologia à nossa disposição, na hora de fazer negócios, nossa forma de comunicação preferida ainda é a boa e velha conversa cara a cara.

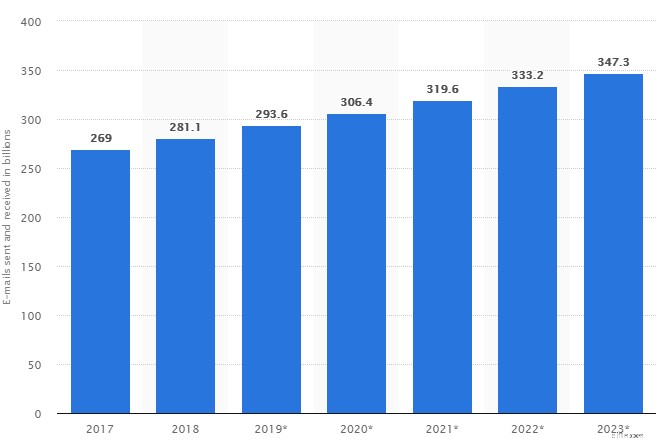

Claro, isso nem sempre é possível no mercado dinâmico de hoje. Mas, felizmente para nós, em 1971, Ray Tomlinson inventou e enviou a primeira mensagem de e-mail como a conhecemos hoje. Desde então, o e-mail cresceu e se tornou uma forma crucial de comunicação nos negócios. Somente em 2018, 281 bilhões de e-mails foram enviados diariamente. As previsões são de que isso só aumentará, conforme mostrado neste gráfico:

Compreensivelmente, esse número pode parecer enorme para uma pessoa comum – mas não se esqueça de que mais da metade dos e-mails enviados diariamente são spam. Surpreendentemente, esse número vem diminuindo nos últimos anos. Uma das razões por trás dessa melhoria são os protocolos de segurança em constante evolução que lidam não apenas com spam, mas também com vários outros problemas que uma mensagem pode enfrentar antes de ser aberta pelo destinatário.

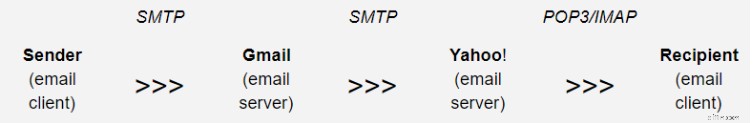

Explicando a viagem que sua mensagem faz quando você clica em enviar e quando aparece na caixa de entrada do destinatário pode parecer fácil, mas há certas coisas que acontecem sem o nosso conhecimento. Este diagrama ajuda a visualizar o processo:

Os três protocolos de e-mail mais usados são SMTP, POP3 e IMAP. O primeiro é o protocolo de transferência da sua mensagem e os outros dois são os que a lêem.

SMTP

Simple Mail Transfer Protocol é o protocolo responsável pela transferência de e-mail entre clientes de e-mail (por exemplo, Thunderbird, Mailbird, Microsoft Outlook) e provedores de e-mail (por exemplo, Gmail, Zoho Mail, iCloud, Yahoo).

Ao contrário dos outros dois, este protocolo pode ser usado apenas para enviar e-mails e não pode recuperá-los do servidor. Um dos principais obstáculos é a falta de autenticação e segurança de e-mail, o que por sua vez significa que os usuários receberão e-mails de spam.

POP3

O Post Office Protocol 3 é usado por clientes de email para recuperar a mensagem de um servidor. Os clientes que usam POP3 armazenam a mensagem no computador do usuário e a excluem do servidor de e-mail. O POP3 também oferece aos usuários a opção de salvar a mensagem no servidor. Este protocolo foi criado com a opção de deletar, redigir e ler as mensagens enquanto estiver offline.

IMAP

O Internet Message Access Protocol compartilha muitos atributos com o POP3, mas uma diferença significativa é a opção de vários usuários operando e-mails ao mesmo tempo. Isso é muito útil para empresas que atribuem comunicação com clientes a diferentes membros da equipe. O IMAP também armazena e-mails no servidor por padrão com a opção de ser excluído pelo usuário.

Nos próximos meses, a Really Simple Systems integrará OAUTH e IMAP em seu produto de integração de e-mail para que possa se conectar aos servidores de e-mail dos clientes com mais segurança.

Agora que você tem uma ideia aproximada de como seu e-mail encontra seu destino, vamos passar para todos os protocolos de segurança necessários para manter sua mensagem protegida de olhos indesejados e sua caixa de entrada livre de spam.

Certificados Digitais

Ao usar certificados digitais, você está protegendo seu e-mail criptograficamente. Os certificados digitais são um tipo de criptografia de chave pública. A criptografia é feita aplicando uma função matemática a um arquivo que torna o conteúdo do arquivo inacessível para qualquer pessoa sem a chave de descriptografia adequada.

O certificado permite receber e-mails criptografados usando uma chave predefinida, bem como enviar mensagens criptografadas para outros usuários do certificado. Nesse sentido, seu Certificado Digital funciona como uma espécie de passaporte digital, confirmando sua identidade online.

Sua chave pública de criptografia está disponível para qualquer pessoa. Um remetente o usará para criptografar sua mensagem, permitindo que apenas você abra essa mensagem com sua chave privada. Se você estiver interessado em aprender mais sobre certificados digitais, confira este vídeo do YouTube de Dave Crabbe.

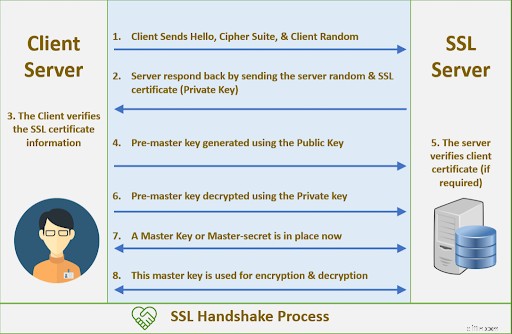

Protocolos SSL/TLS

SSL (Secure Sockets Layer) é o predecessor do TLS (Transport Layer Security). Ambos são protocolos de camada de aplicativo que fornecem a estrutura de segurança que funciona com SMTP para manter seus e-mails seguros. A partir de 2015, o SSL foi oficialmente descontinuado, mas ainda existe um número alarmante de sites que o suportam.

O que o TLS faz é fornecer segurança adicional para SMTP e até mesmo alguns outros programas de computador de comunicação. Os clientes de email enviam e recebem mensagens usando TCP (Transmission Control Protocol) para iniciar o ‘’handshake’’. O handshake é uma série de ações pelas quais o cliente e o servidor de e-mail passam para validar a segurança e iniciar a transição do e-mail.

TLS forçado e oportunista

Os dois servidores de e-mail de configuração TLS possíveis decidem se sua mensagem será enviada ou não.

Se suas configurações estiverem definidas como “TLS Oportunístico”, quando você enviar uma mensagem, seu servidor tentará verificar se o servidor de recebimento está suportando TLS.

Então, se o servidor de destino suportar TLS, sua mensagem será enviada por um canal seguro usando o protocolo TLS.

No entanto, se o servidor de destino não suportar TLS, a mensagem será enviada de qualquer maneira por um canal não seguro. A mesma verificação acontece quando sua configuração está definida como “Forced TLS’’, a única diferença é que se o outro servidor não estiver suportando o protocolo TLS a mensagem não será enviada.

Estrutura da política do remetente

Simplificando, o SPF autoriza o uso de domínios em e-mails.

Um dos principais equívocos sobre o FPS é que ele é responsável por protegê-lo contra falsificações.

“Spoofing” é o termo usado para quando hackers e spammers mascaram seus e-mails maliciosos para aparecer como mensagens de domínios saudáveis. Para surpresa de muitos, o SPF não lida com o endereço do remetente – ele apenas verifica os e-mails no nível de transporte. Esses endereços não são visíveis para o usuário e podem diferir daqueles no cabeçalho "De" que o usuário vê.

SPF não protege você de spoofing ou spam diretamente, mas implanta sistemas de filtragem de spam.

Aqui estão duas etapas que explicam como o SPF realmente funciona:

Definir uma política

A política é publicada pelo administrador do domínio, informando quais servidores de e-mail têm permissão para enviar mensagens desse domínio. Essa política também é chamada de registro SPF e está incluída no Domain Name System (DNS).

Identifique o IP

Quando uma mensagem é recebida, um servidor de entrada verificará no DNS o caminho de retorno. Depois disso, ele comparará o endereço IP com os endereços IP autorizados no registro SPF. Usando as regras da política, ele aceitará, rejeitará ou sinalizará a mensagem.

DKIM/DMARC

Domain Keys Identified Mail e Domain-Based Message Authentication, Reports &Conformance, juntamente com SPF, formam a santíssima trindade da entrega de e-mail.

DKIM é outro protocolo que ajuda a manter seu e-mail seguro em trânsito. Sendo uma extensão do SPF, verifica de qual domínio a mensagem foi enviada e se o domínio autorizou o envio. Ele faz isso usando assinaturas digitais.

O DMARC é o elemento-chave no protocolo de segurança de e-mail, pois exige que o SPF e o DKIM falhem, após o que ele atuará em uma determinada mensagem. Ele também tem uma política que é publicada junto com seu registro DNS. Se configurada corretamente, a política DMARC pode informar ao servidor receptor como lidar com a mensagem recebida, ao contrário do SPF e do DKIM.

Isso é feito combinando o nome de domínio do cabeçalho “De” e o nome de domínio “Envelope de” que foi coletado pelo SPF, após o que faz o mesmo com a assinatura DKIM. Se a verificação SPF e/ou autenticação DKIM falhar, a mensagem será rejeitada.

MTA/STS

Uma das melhorias recentes nos protocolos de segurança de e-mail, o MTA/STS permite uma transferência segura de mensagens criptografadas entre servidores SMTP.

Para que o protocolo de segurança de transporte estrita do agente de transferência de correio seja implementado, a política de DNS deve especificar que o servidor pode buscar um arquivo de política de um determinado subdomínio. Quando a política é buscada por HTTPS, ela conterá uma lista autenticada dos servidores dos destinatários.

O problema da criptografia da conexão do servidor pode ser resolvido, mas os invasores ainda podem acessar o próprio servidor e ver as informações valiosas. Esse problema só pode ser resolvido com a implementação de um método de criptografia de ponta a ponta.

Criptografia de ponta a ponta

Embora possa funcionar de maneira semelhante a SSL, TLS e SMTP, esse tipo de criptografia é diferente em um aspecto crucial, ninguém pode ver a mensagem em nenhum ponto do processo até que seja descriptografada.

Isso pode parecer perfeito e você pode se perguntar por que não estamos todos usando criptografia de ponta a ponta, mas não é tão simples. Os provedores tradicionais não têm interesse em promover ou fornecer esse serviço, pois quase todos dependem de publicidade e coleta de dados. Ainda assim, há alguns que suportam criptografia de ponta a ponta, como Mailfence.com e Protonmail.com

Conclusão

Desde o fiasco dos dados de e-mail de 2004 com Jason Smathers, está claro que temos que proteger nossa privacidade mais do que nunca. Muitas outras informações e violações de dados se acumularam desde então, mostrando que o custo médio de um registro roubado com informações confidenciais ou confidenciais é de US$ 221 nos EUA.

Mas o custo sobe quando você começa a considerar a perda de clientes e a publicidade terrível que sua empresa receberá. Com o e-mail sendo usado por quase todas as empresas e clientes, não podemos subestimar a importância desses protocolos de segurança.

Gestão de relacionamento com o cliente

- 5 erros comuns de investimento

- O homem comum deve investir em empresas de forma realista?

- Alguns serviços comuns de seguros empresariais

- A cobertura de seguro empresarial deve cobrir tudo?

- Quanto devo ter em economias?

- Devo ter uma carteira de investimentos socialmente responsável?

- Devo ter seguro para cuidados de longa duração?

- Devo ter seguro de invalidez?

-

As 7 principais dicas que todo iniciante deve entender sobre Bitcoin

As 7 principais dicas que todo iniciante deve entender sobre Bitcoin A maior parte da geração de hoje, as pessoas estão investindo em bitcoins porque os consideram bastante atraentes. A facilidade de acessibilidade e também os demais recursos que os bitcoins oferecem s...

-

Beneficiários da Previdência Social devem ter pagamentos de estímulo em 7 de abril

Beneficiários da Previdência Social devem ter pagamentos de estímulo em 7 de abril Após semanas de espera, os americanos mais velhos obtêm uma estimativa sólida sobre quando esperar os fundos de estímulo. Poucos dias depois que o Plano de Resgate Americano de US$ 1,9 trilhão fo...