Segurança Bitcoin

p Bitcoin é seguro, mas não perfeitamente seguro. O protocolo bitcoin foi projetado para ser difícil de enganar, mas existem ameaças de segurança teóricas. O Bitcoin foi desenvolvido com a criptografia em mente e um de seus principais objetivos era criar uma moeda segura. Mas o bitcoin não é perfeitamente seguro, há uma série de sistemas relativamente transparentes, ameaças de segurança diretas ao sistema bitcoin. Dito isso, ataques à rede bitcoin são impraticáveis, difícil, e improvável de ter sucesso.

A rede Bitcoin é incrivelmente segura. Existem possíveis ataques ao bitcoin que teoricamente poderiam representar uma ameaça à segurança, mas mesmo com tecnologia de ponta, todas essas ameaças são inviáveis (talvez até impossíveis) de executar.

Por que atacar Bitcoin?

p Existem vários motivos pelos quais um indivíduo ou grupo pode querer atacar a rede bitcoin; os indivíduos podem querer enganar o sistema para obter ganhos financeiros, um governo nacional pode considerar o bitcoin contrário aos seus interesses (ou mesmo ilegal) e querer destruí-lo, um grupo militante pode querer interromper o comércio na internet, ou os investidores podem querer usar o conhecimento avançado de um crash iminente do bitcoin para manipular o mercado e especular sobre os valores de títulos mais tradicionais (como ouro ou moedas nacionais). p Embora não saibamos definitivamente todas as razões potenciais para um ataque, sabemos que a motivação para destruir o sistema aumenta à medida que o mercado cresce. Como você verá em breve, as ameaças à segurança também se tornam menos impraticáveis à medida que a computação quântica se torna mais desenvolvida e amplamente disponível.Ameaças de segurança ao Bitcoin

p Aqui, veremos os fundamentos de quatro tipos diferentes de ataques potenciais ao Bitcoin que podem atuar como ameaças à segurança:O Ataque de 51%, O Ataque de Maleabilidade de Transação, O Ataque do Algoritmo de Shor, e um ataque de criptografia de chave pública / privada.O ataque de 51%

p Porque o protocolo bitcoin determina que toda a rede aceite qualquer que seja a cadeia de blocos mais longa (tecnicamente, aquele que tem mais Prova de Trabalho), a rede é construída para rejeitar qualquer tentativa de trapacear o sistema, enviando uma corrente falsificada. Certo, qualquer usuário pode construir uma cadeia falsa, mas a cadeia legítima será mais longa; é altamente improvável que um computador seja capaz de resolver a prova de trabalho para uma cadeia de blocos falsos antes que todo o resto da rede possa resolver a prova de trabalho para a cadeia legítima. p Dito isso, se qualquer indivíduo ou grupo tivesse 51% ou mais do poder total de computação na rede bitcoin, eles podiam decidir qual rede estava ganhando o tempo todo. Teoricamente, isso pode ser feito para "gastar duas vezes" bitcoins (ou seja, roubo) ou para desligar a rede por completo. p No primeiro cenário, um invasor de 51% primeiro gastaria seus bitcoins, e, em seguida, criar uma cadeia de blocos de transação falsa que dizia que eles nunca gastaram essas moedas (na verdade, roubando de volta os bitcoins que acabaram de gastar). p Este cenário é improvável. Mesmo se algum grupo de alguma forma acumulou o poder computacional para fazer isso (o que, neste ponto da história do bitcoin, significaria milhões e milhões de dólares em hardware e eletricidade), é altamente improvável que o grupo queira usar um ataque de 51% para minar o sistema em que eles investiram milhões de dólares em material físico, fiscal, e capital computacional em. Considerando que eles estariam coletando mais da metade de todos os bitcoins sendo minerados, qualquer grupo de 51% teria lucros consideráveis com a mineração. p Se um invasor roubou mais do que quantidades triviais de bitcoin falsificando a cadeia de blocos, isso se tornaria aparente muito rapidamente e as pessoas se afastariam do bitcoin. Isso tornaria todas as capacidades de mineração do invasor, bem como seus lucros não triviais em bitcoin, sem valor. Por que eles iriam querer usar fraude e roubo altamente visíveis para minar e desvalorizar todos os bitcoins que estão ganhando? p Roubo por um ataque de 51% é muito parecido com comprar 51% de todos os bilhetes de loteria na esperança de ganhar na loteria:provavelmente você gastará muito mais do que ganhará. p No segundo cenário, um atacante de 51% substituiria a cadeia vencedora por dados aleatórios - uma sequência de bits de uns e zeros aleatórios. Qualquer invasor que fizesse isso vencendo o quebra-cabeça de prova de trabalho seis ou mais vezes consecutivas causaria danos irreversíveis ao bitcoin - a cadeia de propriedade seria quebrada e todos os bitcoins perderiam o valor. p Esse tipo de cenário seria incrivelmente difícil de se defender. O invasor só precisaria manter esses 51% do poder computacional total da rede por aproximadamente 10 horas (e potencialmente menos). Isso significa que o bitcoin precisaria implantar uma equipe voluntária de desenvolvedores para criar e implementar uma correção para o sistema com apenas algumas horas para trabalhar na solução. p É importante perceber que esse tipo de ataque é possível, mas não é muito provável. A quantidade de capacidade de computação necessária é substancial, se não intransponível, barreira para partes maliciosas. p Por outro lado, a possibilidade de um ataque tão direto é desconcertante e deve ser considerada uma preocupação válida. Em junho de 2013, um ataque de 51% foi realizado com sucesso contra Feathercoin, um tipo alternativo de criptomoeda. Em 2014, o grupo de mineração GHash.io se aproximou da famosa marca de 51%, mas foi derrubado quando foi descoberto que eles estavam usando um botnet, sequestrar os computadores das pessoas com malware para extrair bitcoins de PCs remotos.O Ataque de Maleabilidade de Transação

p O ataque de maleabilidade de transação é um ataque de negação de serviço contra a rede bitcoin - ele aproveita as propriedades das transações para criar transações "mutantes" que podem ser usadas para manter a rede ocupada de modo que as transações reais sejam atrasadas por um período de tempo .O Ataque do Algoritmo de Shor

p O ataque do algoritmo de Shor é um ataque que usa a computação quântica para hackear a criptografia de chave pública / privada. p Devido à forma como a criptografia de chave pública / privada funciona, se você fosse discernir a chave privada de alguém, você teria acesso completo ao suprimento de bitcoin. Teoricamente, você pode encontrar a chave privada de alguém testando cada chave possível com a chave pública até que uma funcione. Contudo, esse método de tentativa e erro levaria até mesmo o supercomputador mais rápido milhares de anos para ser concluído. p O algoritmo de Shor usa computação quântica para encontrar os fatores principais de um número inteiro. Um usuário mal-intencionado pode usar essa tecnologia para tirar proveito da forma como as chaves públicas e privadas estão relacionadas e encontrar a chave privada de alguém em questão de minutos. p Tenha em mente que a computação quântica ainda é uma tecnologia distante, mas agências de inteligência (como a NSA dos Estados Unidos e a CGHQ do Reino Unido) já estão desenvolvendo implementações do algoritmo de Shor. À medida que a tecnologia se desenvolve, ele se tornará uma ameaça cada vez maior para a rede bitcoin.Ataque de criptografia de chave pública / privada

p Tem havido alguma especulação de que o algoritmo implementado para gerar números aleatórios na criptografia de chave pública / privada não é verdadeiramente aleatório. Se esta reivindicação for válida, haveria muitas oportunidades para usuários mal-intencionados explorarem a criptografia de chave pública / privada, e, portanto, minar a segurança da rede bitcoin.Bitcoin

-

Bitcoin Diamond Explicado

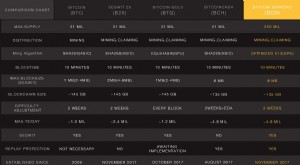

Bitcoin Diamond Explicado Tudo o que você precisa saber sobre Bitcoin Diamond p Bitcoin fez outra bifurcação difícil, a moeda criada desta vez é Bitcoin Diamond. A bifurcação ocorreu na altura do bloco 495866. [1] [2] p ...

-

Valor Bitcoin

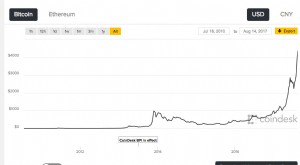

Valor Bitcoin p O valor do Bitcoin oscilou desde que foi criado em 2009. O valor do Bitcoin variou de $ 0,10 a mais de $ 7, 000,00 desde o seu início. p Valor Bitcoin 2015 :Entre aproximadamente $ 200 - $ 300 US...